ปัญหาและความจำเป็น

การใช้งานเครือข่ายสารสนเทศในปัจจุบันมีความเสี่ยงสูงจากภัยคุกคามทางไซเบอร์หลากหลายรูปแบบ เช่น การโจมตีแบบ DDoS (Distributed Denial of Service) และ Ransomware ซึ่งอาจส่งผลกระทบต่อข้อมูลและความมั่นคงของรัฐและองค์กร จึงจำเป็นต้องมีระบบเฝ้าระวังและป้องกันที่ครอบคลุม

พันธกิจ

• ป้องกันเชิงรุก: สกัดกั้นและยับยั้งภัยคุกคามทางไซเบอร์ในทุกรูปแบบ ก่อนที่จะส่งผลกระทบต่อระบบและข้อมูลสำคัญของสถานศึกษา

• เฝ้าระวังภัยอย่างใกล้ชิด: ตรวจสอบ วิเคราะห์ และติดตามกิจกรรมทางไซเบอร์อย่างต่อเนื่อง เพื่อตรวจจับสัญญาณความผิดปกติและภัยคุกคามที่อาจเกิดขึ้นในแบบเรียลไทม์

• แจ้งเตือนฉับไว: รายงานและแจ้งเตือนเหตุการณ์ความปลอดภัยทางไซเบอร์ไปยังหน่วยงาน และผู้ที่เกี่ยวข้องอย่างรวดเร็วและแม่นยำ เพื่อให้สามารถรับมือได้อย่างทันท่วงที

• ตอบสนองและแก้ไขอย่างมีประสิทธิภาพ: ดำเนินการวิเคราะห์ หาสาเหตุ และแก้ไขปัญหาที่เกิดจากภัยคุกคามทางไซเบอร์อย่างรวดเร็วและมีประสิทธิภาพ เพื่อลดผลกระทบและความเสียหายที่อาจเกิดขึ้น

• เสริมสร้างความตระหนักรู้: ให้ความรู้และสร้างความตระหนักด้านความปลอดภัยทางไซเบอร์ แก่บุคลากรและนักศึกษาในสถาบันอุดมศึกษา

• พัฒนาศักยภาพ: พัฒนาบุคลากรและเทคโนโลยีของศูนย์ SOC อย่างต่อเนื่อง เพื่อให้สามารถรับมือ กับภัยคุกคามที่ซับซ้อนและเปลี่ยนแปลงไป

การเฝ้าระวังภัยคุกคาม

แบบเรียลไทม์ :

ตรวจสอบกิจกรรม ทางไซเบอร์ตลอด 24 ชั่วโมง เพื่อตรวจจับสัญญาณของภัยคุกคามที่อาจเกิดขึ้น

การแจ้งเตือนและตอบสนอง ต่อเหตุการณ์ :

แจ้งเตือนทันทีเมื่อพบเหตุการณ์ความปลอดภัยและดำเนินการตอบสนอง เพื่อลดผลกระทบ

การจัดการช่องโหว่ :

ระบุ ประเมินเหตุการณ์

และจัดการช่องโหว่ในระบบที่เกิดขึ้น

การวิเคราะห์ข้อมูลภัยคุกคาม :

รวบรวม วิเคราะห์ และใช้ประโยชน์จากข้อมูลภัยคุกคามล่าสุด เพื่อป้องกันการโจมตีในอนาคต

เทคโนโลยีและเครื่องมือที่ใช้

1. Swimlane: ระบบบริหารการตอบสนองภัยคุกคามแบบอัตโนมัติ

2. Log Radar (SIEM) ระบบที่ทำหน้าที่เป็นสมองด้านความปลอดภัยในโลกไซเบอร์ โดยจะวิเคราะห์ข้อมูล Log เพื่อ ตรวจจับภัยคุกคามแบบเรียลไทม์ เช่น มัลแวร์ หรือแรนซัมแวร์

- ตรวจจับและแจ้งเตือนทันที: เฝ้าระวังตลอด 24 ชั่วโมง

- สืบสวนหาต้นตอ: สามารถวิเคราะห์ย้อนหลังเพื่อหาต้นตอของปัญหา

- เห็นภาพรวมความปลอดภัย: รวบรวมข้อมูลจากหลายส่วน ทำให้มองเห็นภาพรวมระบบได้อย่างชัดเจน

- อัปเดตภัยคุกคาม: เรียนรู้และอัปเดตข้อมูลภัยคุกคามใหม่ๆ อยู่เสมอ เพื่อความแม่นยำในการตรวจจับ

3. Arbor Sightline ระบบป้องกันภัยที่ออกแบบมาเพื่อ รับมือการโจมตีแบบ DDoS โดยเฉพาะ ทำหน้าที่เหมือนเรดาร์ที่คอยสแกนทราฟฟิกเครือข่าย

- ตรวจจับและรับมือแบบเรียลไทม์: วิเคราะห์ข้อมูลเครือข่ายเพื่อหาพฤติกรรมผิดปกติและแจ้งเตือนทันที

- ทำงานร่วมกับระบบอื่น: สามารถทำงานร่วมกับระบบป้องกันอื่นๆ เช่น Arbor TMS เพื่อบล็อกทราฟฟิกอันตรายได้แบบอัตโนมัติ

- ป้องกันเชิงรุก: วิเคราะห์ข้อมูลเชิงลึกเพื่อวางแผนและปรับกลยุทธ์การป้องกันให้ทันสมัย

- แจ้งเตือนอัตโนมัติ: เมื่อมีการโจมตี จะแจ้งเตือนทันทีและสามารถสั่งการป้องกันอัตโนมัติ พร้อมสร้างรายงานความปลอดภัยให้คุณเข้าใจง่าย

การดำเนินงาน Mitigation ที่ตรวจพบและแก้ไข ปี 2568

โครงสร้างการรายงานเหตุการณ์ (Incident Reporting Structure)

UniNet ได้ทำการจัดทำแผนผังโครงสร้างการรายงานเหตุการณ์ของบุคลากรภายในทีมรับมือฯ ซึ่งประกอบไปด้วยผู้บริหารหน่วยงาน หน่วยงานกำกับดูแล หน่วยงานรับแจ้งเหตุการณ์ความมั่นคงปลอดภัยไซเบอร์ตามกฎหมาย และหน่วยงานภายนอก เพื่อการทำงานที่เป็นระบบและตอบสนองต่อภัยคุกคามได้อย่างทันท่วงที

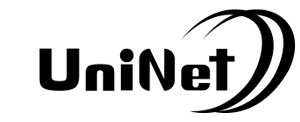

1. แผนการรับมือเหตุภัยคุกคามทางไซเบอร์ (Cybersecurity Incident Response Plan)

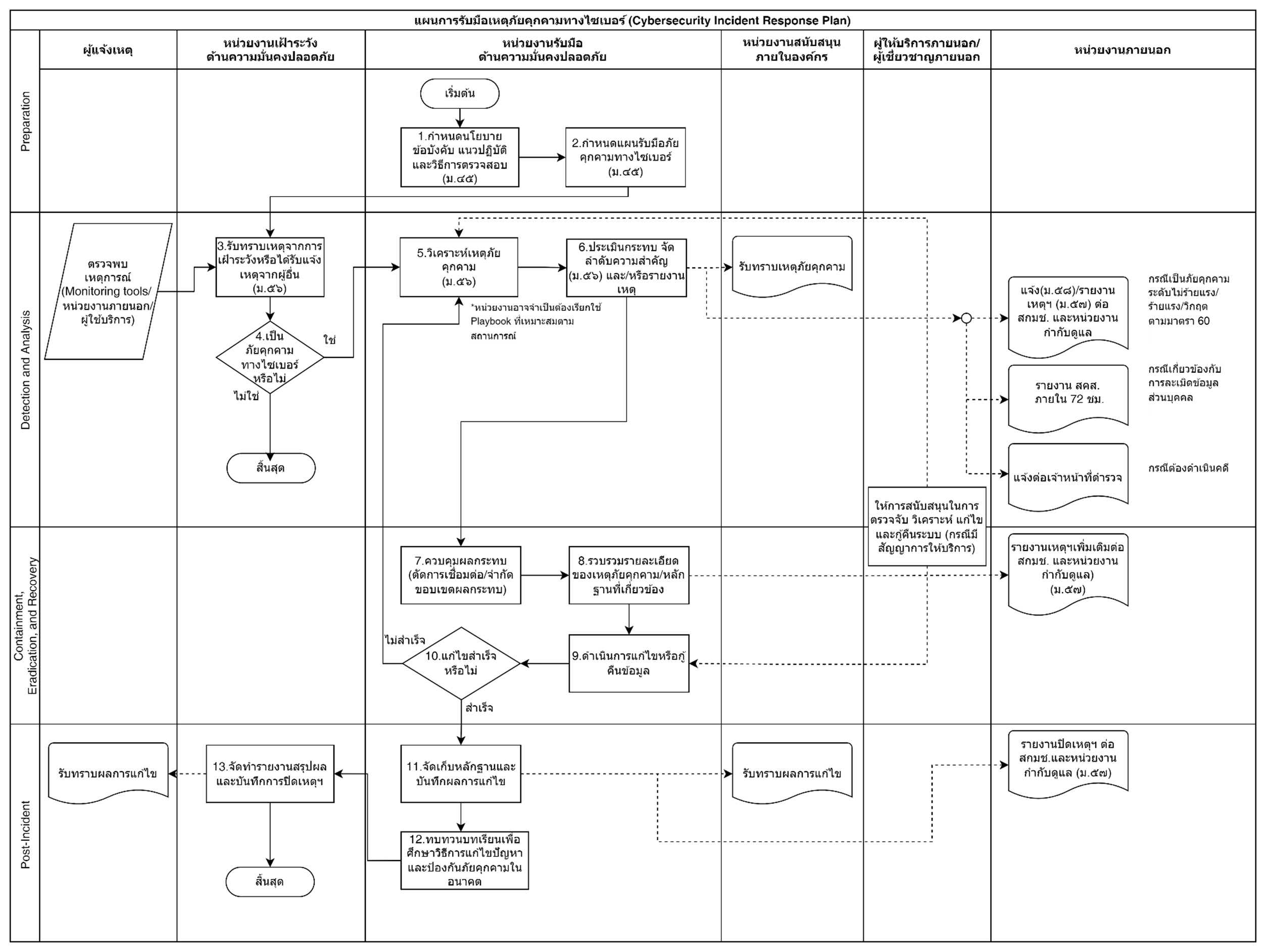

2. ขั้นตอนการรับมือภัยคุกคามแบบ Denial of Service/Distributed Denial-of-Service (DoS/DDoS Playbook)

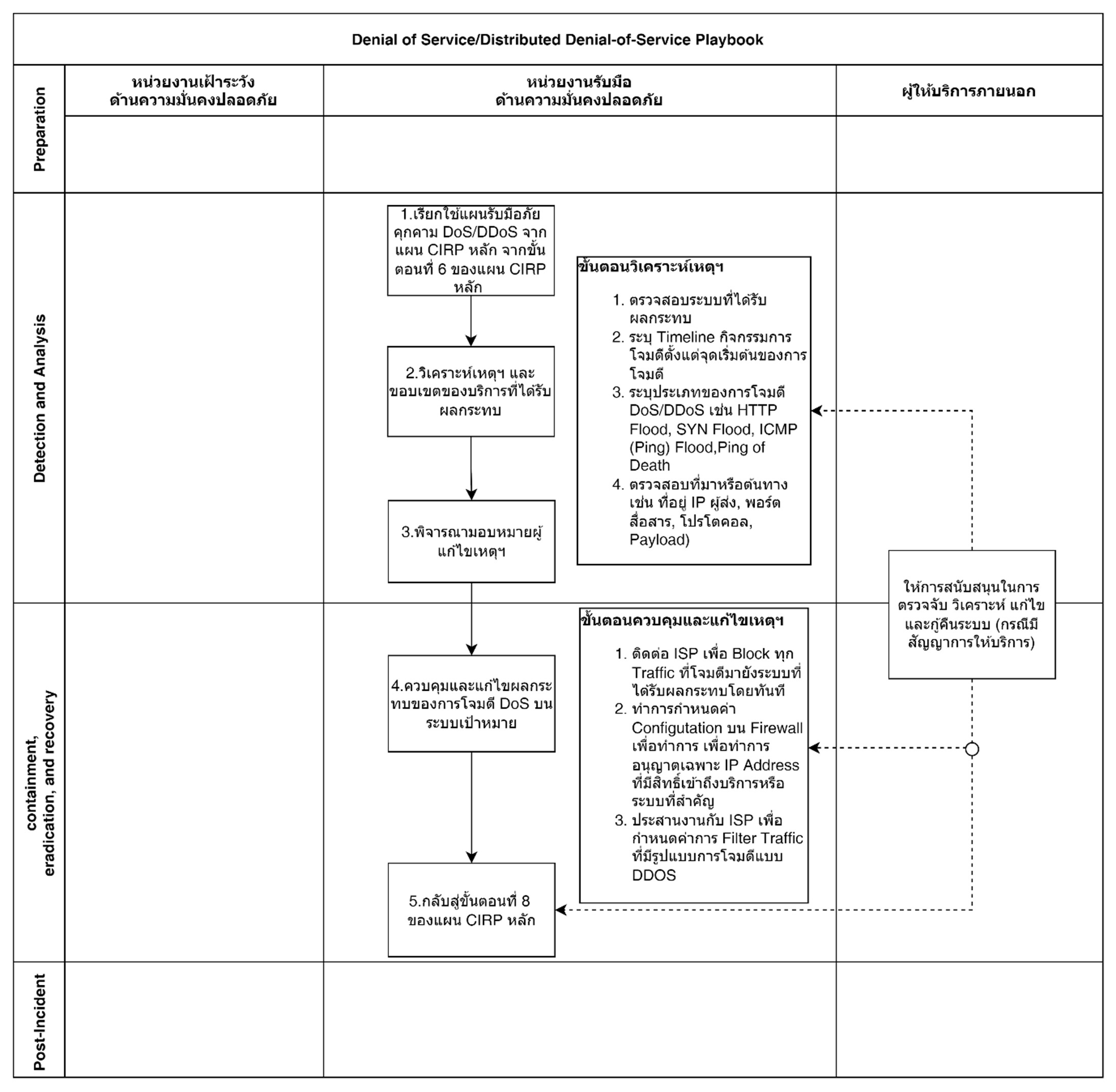

3. ขั้นตอนการรับมือภัยคุกคามแบบ Data Breach (Data Breach Playbook)

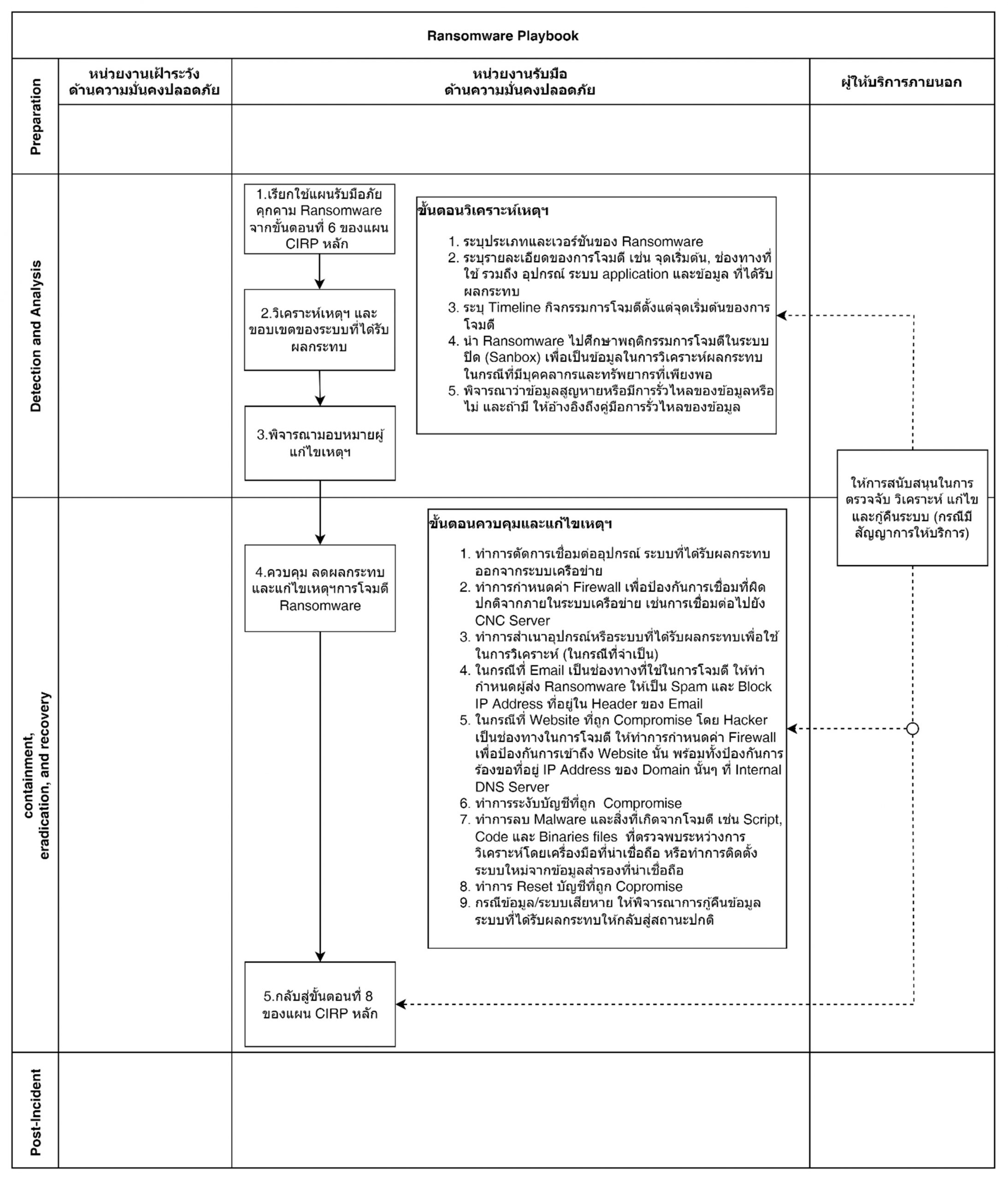

4. ขั้นตอนการรับมือภัยคุกคามแบบ Ransomware (Ransomware Playbook)

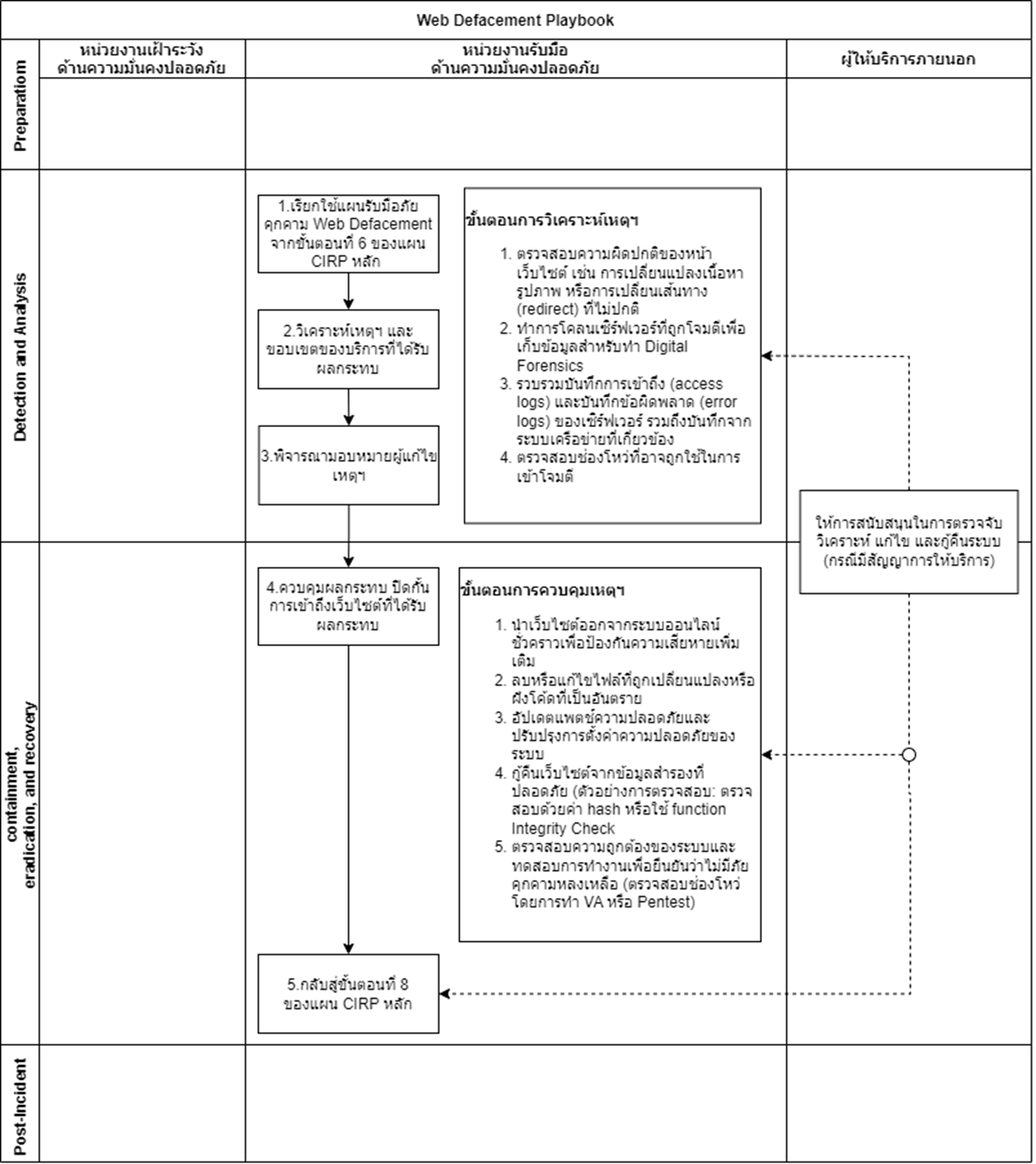

5. ขั้นตอนการรับมือภัยคุกคามแบบ Web Defacement (Web Defacement Playbook)

Live Cyber Threat Map by threatmap.checkpoint.com